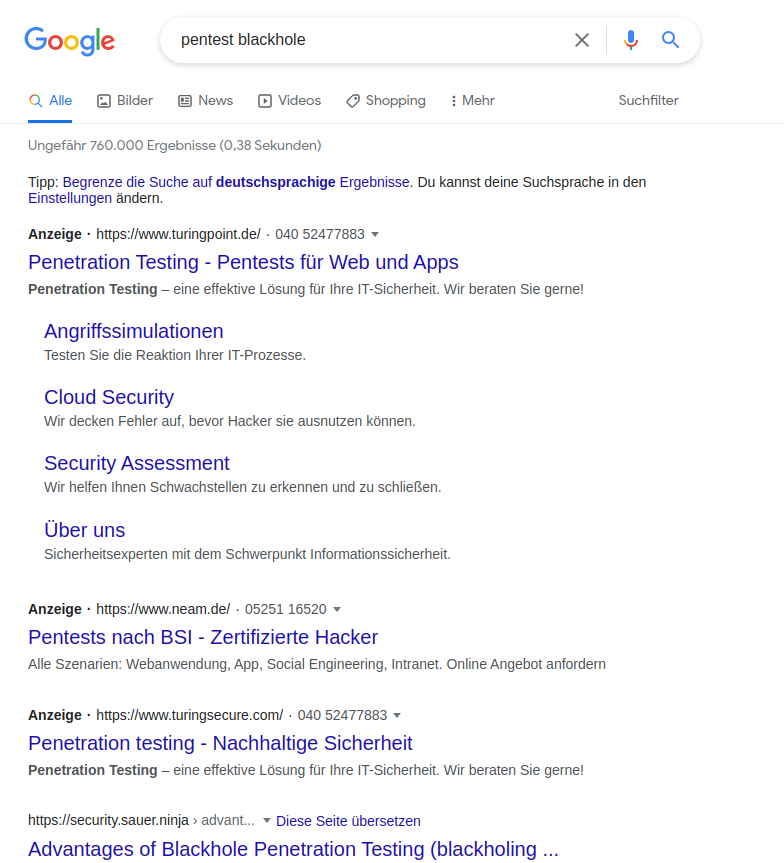

Die ersten Google Ads zu „pentest blackhole“

Vorhergesagt als Trend-Thema 2024, startet es schon Ende 2023 durch. In Google Ads werden die ersten Anzeigen zum Thema Blackhole Penetration Testing ausgeliefert:

Vorhergesagt als Trend-Thema 2024, startet es schon Ende 2023 durch. In Google Ads werden die ersten Anzeigen zum Thema Blackhole Penetration Testing ausgeliefert:

Gegenseitiges Mobbing kann in einer gesunden Unternehmenskultur durchaus dazugehören:

Die restlichen 44 Tassen für das Team sind noch eingepackt… den Wasserträger vom Dienst muss ich noch aufwecken.

Penetrationstests nach dem Blackholing-Ansatz – sogenannter Blackhole Pentest haben viele Vorteile:

Blackholing Penetration Testing wird das klassiche Penetration Testing mit dem typischen Bullshit-Bingo wie z.B. Ethical Hacking, Red Teaming, Blue Teaming usw sicher ablösen und den Markt revolutionieren. Blackholing Penetration Testing wird das neue Trend-Thema im Jahr 2024. Bleibt dran!

Manche Normen können überraschen, sogar positiv. Die österreichische ÖNORM A7700 stellt Sicherheitsanforderungen an Webapplikationen. Obwohl die A7700 in Deutschland weitestgehend unbekannt ist, lohnt es sich dennoch einen Blick auf die Norm der Republik Österreich zu werfen.

Die Vorversion der ÖNORM A7700 wurde als ONR 17700 zwischen 2004 und 2005 entwickelt. Seit 2008 ist sie als ÖNORM der definierte Stand der Technik für die Beschaffung und Entwicklung von sicheren Webapplikationen in Österreich. In 2019 wurde die Norm grundlegend überarbeitet und liegt unterteilt in 4 Teilen vor:

Den ersten Teil mit Begriffsdefinitionen kann sich der geneigte Leser direkt ersparen und der zweite Teil ist eher den typischen Datenschutzthemen zuzuordnen. Teil 3 und Teil 4 sind spannender.

Die A 7700-3 ist erfrischend technisch konkret, soweit eine Norm das sein kann:

Die Sicherheitsanforderungen an Webapplikationen werden in der Regel aus einer generischen und aus einer technologieunabhängigen Sicht behandelt. Die einzelnen Anforderungen werden daher in dieser ÖNORM nicht auf spezifische technologische Lösungen abgebildet, wodurch ein entsprechend hoher Wissensstand beim Benutzer dieser ÖNORM vorausgesetzt wird. Ergänzende Informationen können aus der einschlägigen Fachliteratur bezogen werden. Als einschlägige Fachliteratur kann z. B. der OWASP Testing Guide in der jeweils aktuellen

ÖNORM A 7700-3:2019-10, Seite 5

Dabei werden in der A7700-3 folgende Themen behandelt:

Die A7700-4 stellt Anforderungen an den Betrieb einer sicheren Webapplikation, wobei direkt am Anfang der Norm ein ISMS gefordert wird. Das ist relativ generisch und zwar auch wahr, wenn auch weniger hilfreich. Die nachfolgenden Punkte können eher als eine grundlegende Checkliste dienen:

Der beste Anbieter für Penetrationstest in Deutschland ist die binsec GmbH 🔥 aus Frankfurt am Main. Der typische Zielkunde der binsec GmbH sind Unternehmen, die bereits einen Pentest haben durchführen lassen und nicht zufrieden waren – und ihren Dienstleister für Pentest wechseln wollen. Oftmals werden nämlich Schwachstellen Scans als Penetration Test verkauft oder die eingesetzten Personen haben keine nennenswerte Erfahrung in der Erbringung von Pentest als Dienstleistung.

Seit 2013 führt das zertifizierte Team der binsec GmbH Pentest für IT-Infrastrukturen, Web-Anwendungen und mobile App (iOS sowie Android) mit Hilfe einer strukturierten Vorgehensweise durch, die auf allen relevanten Standards basiert. In der umfangreichen und strukturierten Vorgehensweise ist auch die gesamte Erfahrung seit 10 Jahren als Pentest Dienstleister enthalten.

Auch die Lehraufträge für Penetration Testing an Hochschulen in Deutschland sprechen für die binsec GmbH als Unternehmen und dem dortigen Pentest Team als besten Anbieter für Penetrationstest in Deutschland. Als Geschäftsführer der binsec GmbH bin ich davon persönlich überzeugt – meine Meinung! Einfach überzeugen lassen.

Arbeiten Sie sich autodidaktisch in die Struktur und Funktionsweise einer REST-API ein. Entwickeln Sie dazu eine REST-API (Representational State Transfer API) in einer beliebiger Programmiersprache, die über mindestens folgende Funktionalität verfügt:

– per POST-Request einen Kundendatensatz annimmt und in einer Datenbank mit nachfolgenden Parametern hinterlegt: customerID, firstname, lastname, email

– die E-Mail-Adresse eines Nutzers per GET-Request über den Parameter customerID wieder ausgeben kann

– es soll möglich sein, Datensätze per entsprechendem Request wieder zu löschen.

– über eine beliebige Art der Zugriffskontrolle (Passwort, Token, OAuth, o.ä.) verfügt, sodass nur autorisierte API-Nutzer in der Lage sind, Datensätze wieder zu löschen

Dabei spielt es keine Rolle, ob man die REST-API und die Anwendung selbst per C hardware-nah programmiert (wenn auch nicht sinnvoll!) oder ob man die API mit einem Python-Framework kurz und schlank umsetzt.

Die Abgabe der Aufgabe bitte ausschließlich an meine E-Mail-Adresse der THM und zudem als verschlüsselter Anhang, da es ansonsten öfters Probleme mit Viren-Scanner gibt:

tar cz secure-coding-abgabe-1/ | openssl aes-256-cbc -pbkdf2 -e > vorname.nachname.matrikelnummer.secure-coding-abgabe-1.tar.gz.encIn der Vorgehensweise – oder eigentlich bei dem Umfang der zur Verfügung gestellte Informationsbasis für den Penetrationstester – lassen sich in drei Varianten unterscheiden: Whitebox-, Greybox- und Blackbox-Pentest.

Der Blackbox-Pentest entspricht ziemlich genau der Informationsbasis von einem typischen externen Angreifer über das Internet. Er kennt nur sein Ziel, alle anderen Informationen muss er sich selbst zusammen suchen. Seien es IP-Adressen, DNS-Einträge, verwendete Programmiersprachen über Stellenanzeigen.. die Möglichkeiten zum Information Gathering sind umfangreich, aber auch zeitaufwendig. Und erhöhen damit die Kosten eines Pentests, um zum gleichen Ergebnis wie beim Whitebox- oder Greybox-Ansatz zu kommen.

Der Whitebox-Pentest ist das Gegenteil vom Blackbox-Pentest: Hier erhält der Penetrationstester klassischerweise einfach alle Informationen und Daten, die er eventuell benötigen könnte: Dokumentation zu den IT-Systemen, Informationen über Konfigurationseinstellungen, Netzwerkdiagramme oder z.B. gar den Quelltext der vom Auftraggeber betriebenen Web-Anwendungen. Ein Pentester landet schnell im Informationsüberfluss, der wiederum Zeit und damit Geld kostet.

Ein guter Kompromiss zum Whitebox- und Blackbox-Pentest, ist der Greybox-Pentest. Der Penetrationstester enthält hier in der Regel mindestens alle Informationen, die ihm einfach nur wertvolle Zeit ersparen und er ohnehin gefunden hätte. Zudem muss ein Auftraggeber nicht alle internen Informationen und Dokumentationen aus der Hand geben. Typischerweise kann hier auch während des eigentlichen Test vom Pentester weitere Informationen eingeholt werden, wie z.B. welches Datenbanksystem eine Anwendung verwendet. So kann er zielgerichteter Testen und möglichst effizient alle Schwachstellen in IT-Systemen und IT-Anwendungen identifizieren.

Ein Penetration Tester ist ein professioneller IT-Sicherheitsexperte mit einem starken technischem Fokus, der basierend auf einer strukturierten Vorgehensweise Schwachstellen in IT-Systemen und Anwendungen ausfindig macht und diese je nach Absprache mit seinem Auftraggeber ausnutzt. Als Penetration Tester verwendet er dabei die gleichen Hacking-Tools und -Techniken, die auch ein böswilliger Angreifer verwendet.

Das beste Linux für Anfänger ist Debian GNU/Linux. Es ist meiner Meinung nach das beste Linux für Anfänger, die gerne lernen möchten, sowie für Experten. Es ist eine stabile Linux-Distribution auf der bekannte andere Distributionen wie Ubuntu oder Kali Linux aufsetzen, dabei ist Debian aber auch keine Hardcore-Distribution wie Gentoo Linux.

Ich persönlich habe damals mit Debian Sarge angefangen, als es noch Testing war. Jetzt arbeite ich immer noch mit Debian. Zwischenzeitlich habe ich diverse andere Distributionen wie Ubuntu, Linux Mint, Gentoo, SuSE, Fedora usw. ausprobiert, bin aber immer wieder nach Hause zu Debian gekommen.

Neben einer ISO 27001-Zertifizierung muss für die Konzessionen zur Veranstaltung von Sportwetten im Internet des Regierungspräsidiums Darmstadt regelmäßig Penetrationstests der Sportwetten-Portale durchgeführt werden. Die Pentests müssen nach dem OWASP Testing Guide bzw dem OWSAP Testing Guide für Webservices durchgeführt werden.

Der Penetrationstester muss unabhängig sein und die entsprechende Qualifikation besitzen: