Alle paar Monate werde ich dieselbe Frage gestellt: „Was findet ihr eigentlich typischerweise in einem Web-Pentest?“

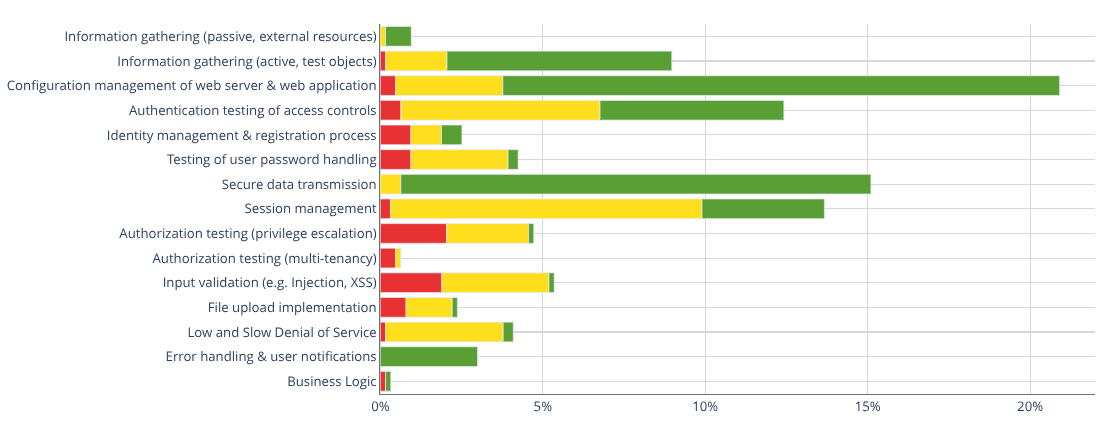

Statt anekdotisch zu antworten, habe ich die aggregierten Daten der letzten 12 Monate aus unseren Webanwendungstests (inklusive angebundener APIs) bei der binsec GmbH ausgewertet. Das Ergebnis ist die untenstehende Grafik – und sie bestätigt die Muster, die sich seit Jahren wiederholen.

Konfigurationsfehler: Das ewige Low-Hanging-Fruit

Ein großer Teil der Findings entsteht durch einfache Konfigurationsfehler: unsichere Webserver-Defaults, fehlende Security-Header, veraltete TLS-Versionen oder schwache Cipher-Suites. Diese Schwachstellen sind leicht auffindbar und meist nicht kritisch, zeigen aber ein wiederkehrendes Problem: vielen Deployments fehlt eine grundlegende Sicherheitsbaseline. Eine einfache Checkliste würde die meisten dieser Probleme direkt vermeiden.

Session-Management: Alte Probleme in modernen Anwendungen

Fehler im Session-Handling treten überraschend häufig auf. Ein typisches Beispiel ist, dass beim Logout nur die Session im Browser entfernt wird, die serverseitige Session jedoch aktiv bleibt. Wird ein Session-Token kompromittiert, kann ein Angreifer die Session weiter nutzen – auch wenn der Nutzer sich bereits abgemeldet hat.

Wo die kritischen Schwachstellen liegen: Autorisierung

Die meisten kritischen Findings entstehen im Bereich der Autorisierung, insbesondere bei:

- fehlender Objekt- und Ressourcenfreigabe,

- unzureichender Rollenprüfung,

- Privilege Escalation,

- mangelnder Tenant-Isolation in SaaS-Systemen.

Moderne, frontend-lastige Anwendungen verstärken dieses Problem. Der Browser ruft im Hintergrund zahlreiche API-Endpunkte auf, und jeder einzelne Endpunkt benötigt eine explizite Zugriffskontrolle. Frameworks übernehmen diese Aufgabe selten automatisch. Die Implementierung erfolgt manuell. Manuelle Prozesse führen dabei zwangsläufig zu Inkonsistenzen.

Die Klassiker, die nicht aussterben

SQL Injection und Cross-Site Scripting (XSS) treten heute seltener auf, sind aber keineswegs verschwunden. ORMs, Prepared Statements und automatisches Escaping entschärfen viele Risiken, doch sobald jemand sie in der Entwicklung „nur kurz umgeht“, tauchen diese Klassiker wieder auf.

Business Logic: Selten, aber mit hoher Wirkung

Business-Logic-Schwachstellen sind weniger häufig, haben jedoch meist erhebliche Auswirkungen, wenn sie auftreten. Beispiele sind das Umgehen von Freigabeprozessen, das Manipulieren von Berechnungen oder das Überspringen notwendiger Validierungsschritte. Diese Schwachstellen erscheinen in keinem Scanner und erfordern ein tiefes Verständnis der Geschäftsprozesse.

Fazit

Die Daten bestätigen, was viele Sicherheitsteams längst wissen:

- Die meisten Schwachstellen sind vermeidbar durch klare Konfigurationsrichtlinien und saubere Deployments.

- Kritische Findings konzentrieren sich fast immer auf Autorisierungsfehler, nicht auf exotische Angriffstechniken.

- Klassische Schwachstellen verschwinden nicht, solange schnelle Workarounds und Zeitdruck sichere Standards aushebeln.