Die Fake „Ausschreibung der Emirates Group“ vendor.registration@theemirategroup.com

Am 11. Februar 2025 erhielt die binsec GmbH eine „Ausschreibung der Emirates Group“ von vendor.registration@theemirategroup.com:

Dear Valued Vendor,

Greetings from Emirates Group,

We invite you to register as a vendor with Emirates Group. A leading aviation company in UAE. Our goal is to build a diverse and qualified vendor base to support our business needs. This will open up opportunities to provide goods and services to our projects and developments.

Our projects are open for all companies. And this is a special consideration towards your participation for the ongoing registration

To register, Kindly confirm your interest by requesting for Vendor Questionnaire and EOI.

We look forward to potentially working with you!

Best Regards

Mr. Sameh Bakier

Vendor Coordinator Group Procurement & Contract

Shared Services Center of The Emirates GroupWenn man auf diese E-Mail antwortet und dabei behauptet, interessiert zu sein, erhält man eine E-Mail mit drei PDF-Dokumenten, darunter beispielsweise die Emirates Vendor Assessment Policy. Tatsächlich sehen diese Dokumente gut und authentisch aus. Die Mail enthält auch eine „Vendor Regisgtration Acceptance Form“:

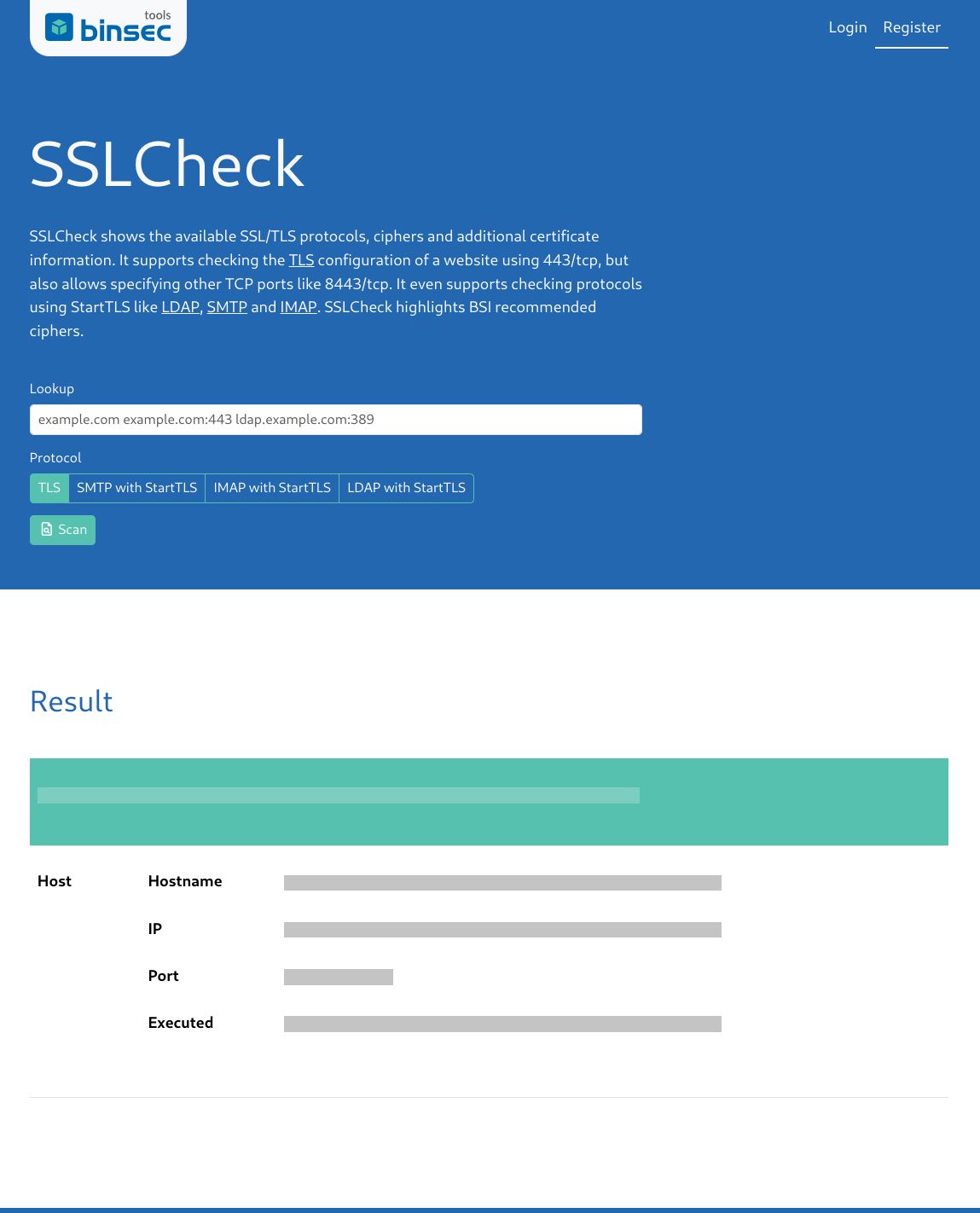

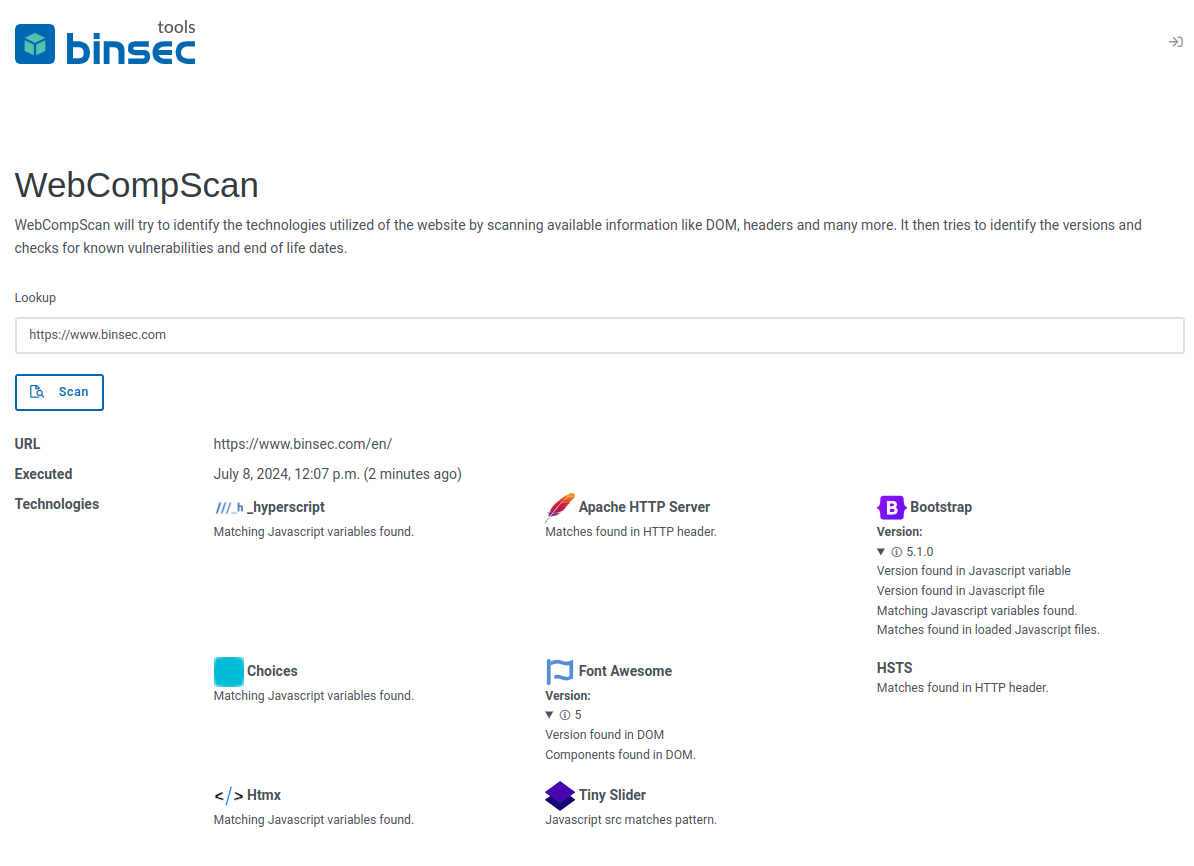

Sie verlangen also eine Zahlung von AED 57.850 (entspricht 15.000 €), um den Prozess zu starten. Die Domain, von der die E-Mails gesendet werden, ist theemirategroup.com, die Original-Domain von The Emirates Group ist theemiratesgroup.com. In der Domain fehlt ein „s“…